认证和授权 Authentication & Authorization

编码与解码 Encoder & Decoder

base64 encoded

Base64 编码是一种将二进制数据转换为纯文本格式的编码方法。这种编码方式通过将二进制数据划分为 6 位一组,然后将这些 6 位的数据转换为特定的 64 个字符中的一个来实现。这些字符包括大写字母 A-Z、小写字母 a-z、数字 0-9,以及加号 (+) 和斜杠 (/)。在某些变体中,加号和斜杠可能会被其他字符替代。

目的

- 使二进制数据可以通过文本方式传输: 有些传输协议可能不支持二进制数据的传输,或者二进制数据在传输过程中可能会被损坏。通过将二进制数据编码为 Base64,可以确保数据在文本形式的通信协议中安全传输。

- 避免编码问题: 原始的二进制数据可能包含无法直接显示或打印的控制字符。Base64 编码的结果仅包含可打印的 ASCII 字符,这样就避免了编码或显示问题。

如何工作

- 编码过程: Base64 编码将每三个字节的二进制数据(共 24 位)划分为四组,每组 6 位。然后,根据 Base64 字符表,将这四组 6 位映射到相应的字符。

- 填充: 如果原始数据的字节数不是 3 的倍数,Base64 编码会在末尾添加一到两个等号(=)作为填充,以确保编码后的文本可以正确解码。

原始文本 Hello 经过 Base64 编码后可能变成 SGVsbG8=。

应用场景

- 电子邮件: 在 MIME 格式中,Base64 用于将非文本附件(如图像)编码为文本形式。

- 数据 URL: 在 HTML 和 CSS 中,Base64 用于内联小文件(如小图标),以减少网络请求。

- 基本认证: 在 HTTP 协议中,Base64 用于编码用户名和密码。

需要注意的是,Base64 编码不是一种加密方法,它不提供任何机密性或安全性保障。它的目的纯粹是为了安全地、无损地在文本环境中传输二进制数据。

电子邮件(非文本附件编码)

import base64

# 假设我们有一个图像文件

file_path = 'path/to/image.png'

# 读取文件并进行Base64编码

with open(file_path, 'rb') as file:

encoded_content = base64.b64encode(file.read())

# 在电子邮件正文中添加附件(在实际邮件发送中,需要更完整的 MIME 处理)

email_content = f'''

Hello,

Please find the attached image.

Attachment: {encoded_content.decode()}

'''

数据 URL(HTML/CSS 中内联小文件)

在 HTML/CSS 中,将图像以 Base64 编码并嵌入样式表的示例:

<!DOCTYPE html>

<html>

<head>

<style>

.inline-image {

background-image: url("data:image/png;base64,iVBORw0KGgo...");

}

</style>

</head>

<body>

<div class="inline-image">这里是内联图像</div>

</body>

</html>

上面的 Base64 字符串 'iVBORw0KGgo...' 是图像文件的编码结果。这种方式适用于小文件,如图标等。

HTTP 基本认证

在 HTTP 基本认证中,用户名和密码使用 Base64 编码的示例(Python):

import base64

username = 'user'

password = 'pass'

# 编码用户名和密码

credentials = base64.b64encode(f'{username}:{password}'.encode()).decode()

# 创建HTTP请求头

headers = {

'Authorization': f'Basic {credentials}'

}

# 使用请求库(如requests)发送请求

# response = requests.get('http://example.com', headers=headers)

在这个示例中,我们首先将用户名和密码以 username:password 的形式结合,然后使用 Base64 进行编码,最后将编码后的凭证添加到 HTTP 请求的 Authorization 头中。

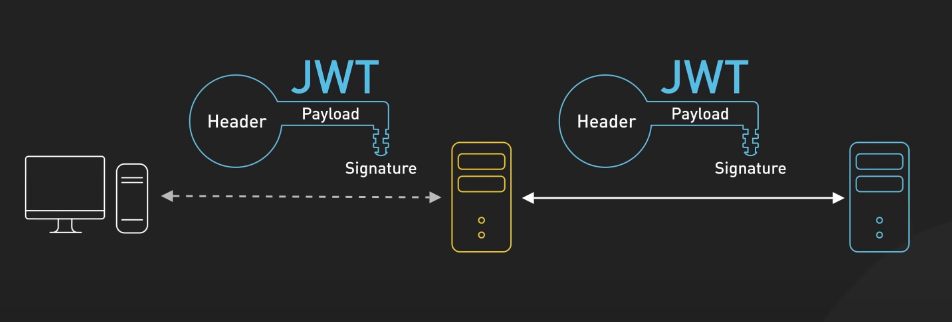

JWTs (JSON Web Tokens)

A robust method for securely transmitting information between parties as JSON objects.

Structure

- Header

- Payload

- Signature

Each section is base64 encoded.

Header

{

"algorithm": "HS256",

"type": "JWT"

}

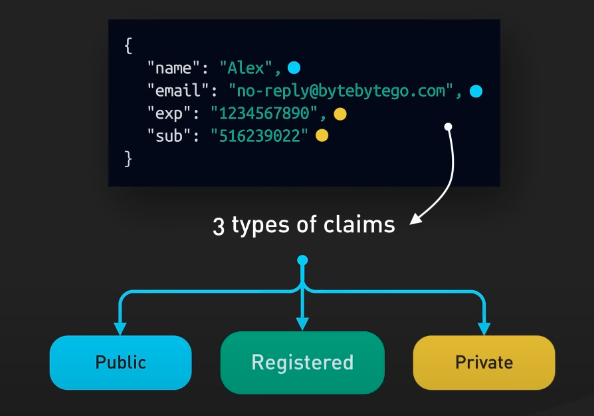

Payload

Where you store the claims. Claims are statement about an entity, which is typically the user with some additional data. There're three types of claims:

- Registered: They are predifined, like the issuer, expiration time and subject.

- Public

- Private

Signature

While JWT payloads can be encrypted using JSON Web Encryption (JWE), most implementations use signed but not encrypted tokens. Signing is like sealing an envelope with a wax stamp to ensure it hasn't been tampered with.

There're two main types of signing algorithms:

- Symmetric algorithms, like HMAC SHA256 use a shared secret key for both signing and verification.

- Quick and simple

- But the secret key must be shared between parties ahead of time

- Asymmetric algorithms, such as RSA, used a public/private key pair where the private key signs the token and the public key verifies it .

- Allow verification of the creator withou sharing private keys

- But are slower

Signed JWTs provide authentication, authorization and secure information exchange.

Best practices

- Keeping JWT payloads compact with only the necessary user claims

- Using short token expiration times when possible

- Storing tokens securely and invalidating any leaked tokens

- Using strong signature algorithms

Pros & cons

Pros

- Self-contained

- portable

- Don't require server-side storage

Cons

- Vulnerable to theft

- Can provide full access to resources if intercepted

- Poor performance due to large payload

Conclusion

Overall, JWTs provide a scalable way to handle authentication, authorization and information exchange if implemented carefully.

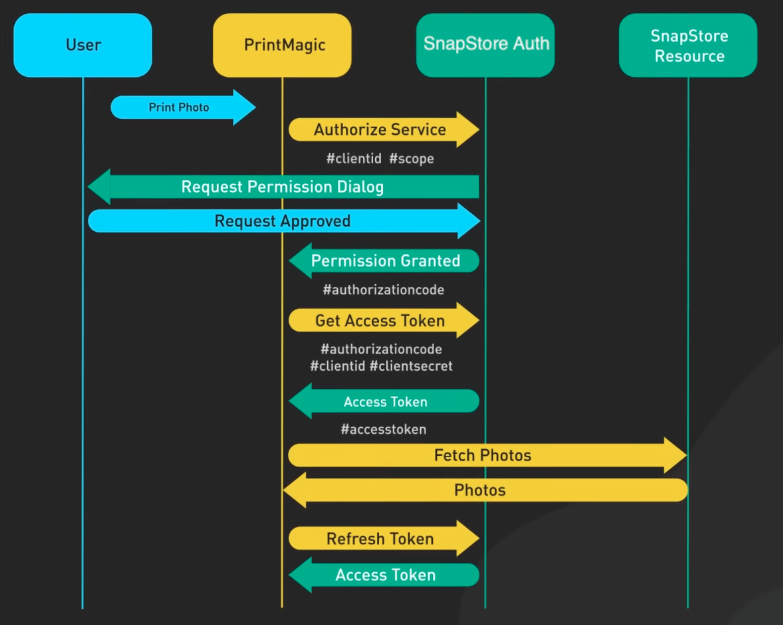

OAuth 2.0

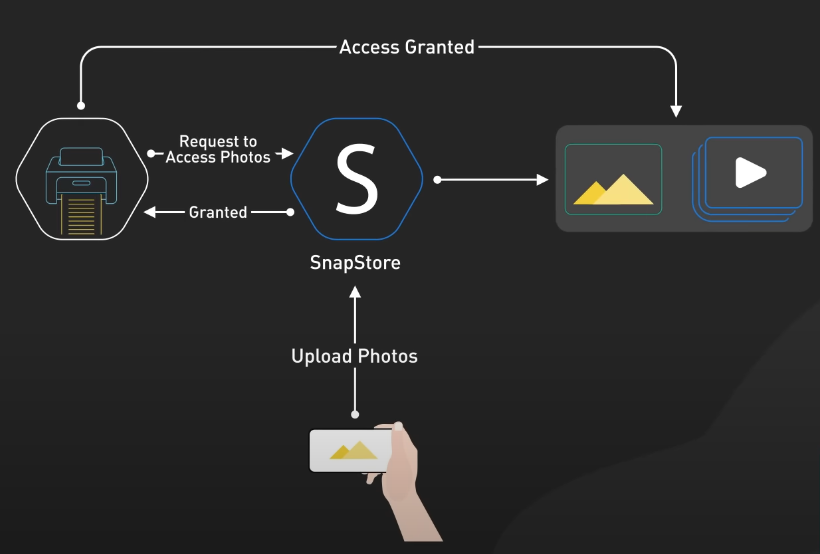

背景 Context

我们希望为我们自己的上传到 SnapStore 上的图片资源,授权给第三方服务 PrintMagic 打印照片。

- SnapStore 是 resource 服务器, 右侧的照片和视频是我们的 resource。

- PrintMagic 是需要被授权的第三方服务。

流程图